Top-Geschäftsrisiko: Cyberkriminalität

Diese Missverständnisse zum Thema Cyberkriminalität sind unter Logistikern weit verbreitet.

Mit der Digitalisierung haben sich neue Geschäftsmodelle aufgetan. Dazu gehören auch solche, die auf der dunklen Seite des Internets zu finden sind: Die Rede ist von Cyberkriminalität. Ein Beispiel ist Cybercrime-as-a-Service, ein professionelles Geschäftsmodell, bei dem illegale Dienstleistungen auf Marktplätzen angeboten werden. Manche dieser Dienste fordern dem Nutzer keine technischen Fähigkeiten ab. Sie lassen sich mit wenigen Klicks starten.

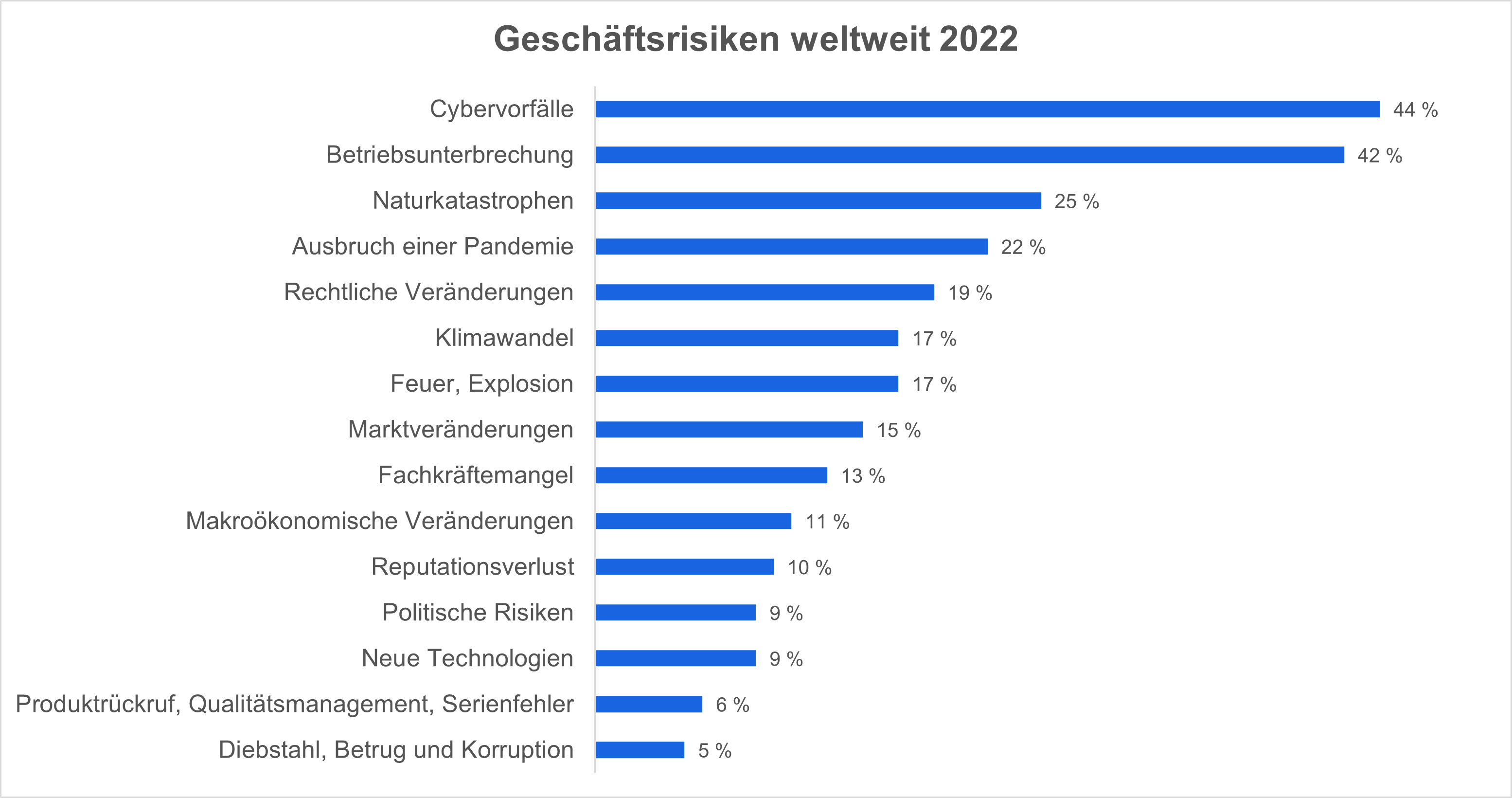

Inzwischen zählen mehr als 40 Prozent der Unternehmen die Cyberkriminalität zu den größten Geschäftsrisiken, wie das Allianz Risk Barometer ergab.

Für die Logistikbranche liegt ein besonderer Risikofaktor in den enormen Datenmengen, mit denen die Unternehmen umgehen. Lieferketten vernetzen sich zusehends – und dadurch entstehen neue Risiken durch Cyberkriminalität. Laut der Bundesvereinigung Logistik (BVL) sind aber viele Logistikunternehmen nicht ausreichend auf Cyberangriffe vorbereitet und unterschätzen die Gefahren.

Nachfolgend sollen daher 5 Missverständnisse zum Thema Cyberkriminalität thematisiert werden, die unter Logistikern immer noch weit verbreitet sind.

"Unsere Spedition ist nicht groß genug, um für Cyberkriminelle interessant zu sein."

Obwohl Behörden, Branchenverbände und IT-Experten nicht müde werden, vor der sich verschärfenden Bedrohungslage zu warnen, scheinen sich viele kleine und mittlere Unternehmen in Sicherheit zu wiegen. Sie sitzen dem Mythos auf, das eigene Unternehmen sei nicht groß genug, um Opfer von Cyberkriminalität zu werden.

Jedoch liegt die Motivation von Cyberkriminellen nicht unbedingt in der Größe eines Unternehmens, sondern in dessen Schwachstellenprofil. Entdeckt ein Hacker die Schwachstellen eines Unternehmens und kann sie ausnutzen, kommt es zum Angriff.

Kleine Unternehmen bieten einem Hacker durchaus Anreize. Die Gründe dafür sind vielfältig: zum Beispiel fehlende Ressourcen, mangelnde IT-Sicherheitskenntnisse oder das Fehlen einer klaren Cybersicherheit-Strategie. Oft genügt ein simpler Standardangriff, um die IT-Abwehr eines kleineren Unternehmens zu überwinden, während große Konzerne gut gegen Cyberkriminalität gerüstet sind, sich eigene IT-Abteilungen leisten können und die Hürden für Angreifer entsprechend hoch gesetzt haben.

Mittelständler werden von Hackern zudem als Sprungbrett in die Supply Chain größerer Firmen betrachtet, weil sie Schwachstellen in Lieferketten bieten. Es erfolgen dann sogenannte Island-Hopping-Angriffe. Dabei handelt es sich um eine fortgeschrittene Cyberangriffstechnik, bei der das von den Hackern ausgesuchte Zielunternehmen durch kleinere Unternehmen infiltriert wird.

Laut einer Studie des Digitalverbandes Bitkom haben 88 Prozent der mittelständischen Unternehmen in Deutschland bereits Erfahrungen mit Cyberkriminalität gemacht.

"Man kann doch eine Versicherung gegen Cyberkriminalität abschließen."

Eine Cyberversicherung kann ein wichtiger Teil der Gesamtstrategie zur Risikominderung sein. Sie bietet jedoch keinen vollständigen Schutz gegen Cyberangriffe. Unternehmen sollten sich bewusst sein, dass sie immer noch ein hohes Risiko haben, Opfer von Cyberkriminalität zu werden, selbst wenn sie eine solche Versicherung abgeschlossen haben.

Die Kosten für die Wiederherstellung der Systeme und Daten sowie der Schaden am Unternehmensimage können immens sein. Nicht immer werden diese Kosten vollständig von einer Versicherung abgedeckt. Einige Restrisiken und Restkosten bleiben bestehen, wie zum Beispiel der Reputationsschaden – oder auch Vertragsstrafen, die durch den Verstoß gegen Datenschutzgesetze oder andere Vereinbarungen entstehen können.

Zu beachten ist zudem, dass Versicherer im Vorfeld ein bestimmtes IT-Sicherheitsniveau von den Unternehmen verlangen, bevor es zu einem Vertragsabschluss über eine Cyberversicherung kommen kann.

"Dafür gibt es externe Dienstleister."

Die Network and Information Systems Richtlinie, kurz NIS-Richtlinie, ist eine EU-Verordnung, die darauf abzielt, ein höheres Maß an Cybersicherheit in allen kritischen Infrastrukturen und Diensten zu gewährleisten. Die Logistik ist einer der Sektoren, die als wesentliche Dienste gelten, daher müssen Logistikunternehmen (mit 50 oder mehr Mitarbeitern oder einem Umsatz von mehr als 10 Millionen Euro pro Jahr) die Vorschriften der NIS-Richtlinie einhalten. Das umfasst z. B. die Umsetzung von Sicherheitsmaßnahmen gegen Cyberkriminalität, die Meldung von Sicherheitsvorfällen und die Durchführung von regelmäßigen Sicherheitsüberprüfungen.

Die NIS-Richtlinie von 2016 wurde am 16. Januar 2023 durch die Richtlinie (EU) 2022/2555 (bekannt als NIS2) ersetzt. Das Resultat sind strengere Meldepflichten und Sicherheitsanforderungen; beispielsweise müssen betroffene Unternehmen ausreichende Kompetenzen in der Geschäftsführung nachweisen, sowohl im IT-Bereich als auch im Risikomanagement. Da KMU im IT-Bereich häufig unterbesetzt sind, werden sie auf externe Hilfe angewiesen sein.

Die Mitgliedstaaten haben 21 Monate Zeit, um NIS2 in ihren nationalen Rechtsrahmen umzusetzen. Beginnen Unternehmen erst nach Inkrafttreten der Richtlinie damit, sich nach externer Hilfe umzuschauen, womöglich alle gleichzeitig, dann kann es auf dem Markt eng werden. Auch in der IT-Branche herrscht allgemeiner Fachkräftemangel.

"Wir sind sicher. Wir haben ein Zero-Trust-System."

Zero Trust ist ein Sicherheitskonzept, bei dem jeder Benutzer und jedes Gerät, das auf ein Netzwerk zugreift, durch eine zentrale Instanz überprüft und authentifiziert wird, bevor der Zugriff gewährt wird. Selbst Personen innerhalb des Systems wird nicht vertraut.

Die Zero-Trust-Architektur wird als moderne, „revolutionäre“ Lösung gepriesen. Sie soll Unternehmen zuverlässig und konsequent vor komplexen Bedrohungen aller Art schützen.

In großen Unternehmen ist das inzwischen der Standard.

Dennoch gibt es einen Haken: Diese zentrale Instanz, die die Interaktionen innerhalb des Systems überprüft, genießt volles Vertrauen. Wenn diese Instanz gehackt werden würde, hätten Angreifer ungehinderten Zugang, und zwar nicht nur zu ein paar Admin-Konten, sondern zu den gesamten Systemen des Unternehmens.

Auch Zero-Trust-Systeme können angegriffen werden, wie das Beispiel von Okta zeigt, einem Provider für Identitäts- und Zugriffsmanagement. Unternehmen können also nicht davon ausgehen, dass sie durch die Implementierung eines Zero-Trust-Systems vollständig vor Cyberkriminalität geschützt sind, wobei die Schwachstellen von Zero-Trust-Systemen von der Qualität und Aktualität ihrer Komponenten abhängen.

Mathematiker und IT-Spezialisten arbeiten bereits an Algorithmen, um Hackern die Angriffe erheblich zu erschweren. Dennoch sollten Unternehmen zusätzliche Maßnahmen ergreifen, um sich gegen die ständig zunehmenden Bedrohungen durch Cyberkriminalität zu schützen. Dazu gehört beispielsweise die regelmäßige Überprüfung der IT-Infrastruktur auf Schwachstellen, die Schulung der Mitarbeiter in Bezug auf Cybersicherheit sowie die Implementierung von Sicherheitsmaßnahmen gegen Cyberkriminalität auf allen Ebenen des Netzwerks.

"Darum kümmert sich der Cloud-Dienstleister."

Unternehmen übersehen häufig, dass beim Umgang mit Clouds und Internetplattformen bestimmte Schutzvorkehrungen zu treffen sind. Sie verlassen sich auf ihren Cloudanbieter und gehen davon aus, dass dieser die Verantwortung für die Daten in der Cloud übernimmt. Die rechtliche Lage sieht allerdings anders aus: Die Verantwortung für sensible Daten, die in eine Cloud ausgelagert werden, liegt bei demjenigen, der die Daten verarbeitet oder verarbeiten lässt – also beim Cloud-Nutzer.

Wenn Unternehmen ihre Daten in eine Cloud auslagern wollen, müssen sie deshalb einige Vorsichtsmaßnahmen treffen, um die Sicherheit ihrer Daten und den Schutz vor Cyberkriminalität zu gewährleisten. Dazu gehört die Prüfung der Vertragsbedingungen und der Service-Level-Agreements des Cloud-Anbieters wie auch die Verschlüsselung der Daten vor dem Hochladen in die Cloud und die Verwendung starker Passwörter oder Multi-Faktor-Authentifizierung für den Zugriff auf die Cloud-Dienste. Weiterhin sollte ein Betriebskontinuitätsplan für den Fall eines Ausfalls oder einer Störung des Cloud-Dienstes existieren, bzw. ein Ausstiegsplan für den Fall einer Kündigung oder eines Wechsels des Cloud-Anbieters.

Ausblick

Die Logistikbranche hat die Bedrohung durch Cyberkriminalität und die Bedeutung der Informationssicherheit erkannt. Aktuell erarbeitet die Bundesvereinigung Logistik (BVL) eine Studie zum Thema „Cybersicherheit in der Logistik“ auf Basis einer Umfrage unter Logistikdienstleistern und Logistikabteilungen. Unterstützt wird sie von der Forschungsgruppe Network Security der Bundeswehruniversität München, dem Lehrstuhl Produktionssysteme und -automatisierung (PSA) der Otto-von-Guericke-Universität Magdeburg sowie Cybersicherheitsexperten von Secida und One Identity.